Содержание

НОУ ИНТУИТ | Лекция | Основы работы антивирусных программ

< Лекция 5 || Лекция 6: 123 || Лекция 7 >

Аннотация: В лекции дается определение антивирусных программ, описываются существующие методы обнаружения вирусов, дополнительные средства обеспечения антивирусной безопасности, рассматриваются основные элементы антивирусной защиты.

Ключевые слова: программа, слово, сигнатура, signature, сигнатурный анализ, сигнатура вируса, файл, ПО, троян, группа, анализ, определение, вирус, сигнатурный метод, Интернет, эвристика, антивирус, пользователь, антивирусная защита, COM, Windows, очередь, модуль

Общие сведения

Антивирусные программы — это программы, основной задачей которых является защита именно от вирусов, или точнее, от вредоносных программ.

Методы и принципы защиты теоретически не имеют особого значения, главное чтобы они были направлены на борьбу с вредоносными программами. Но на практике дело обстоит несколько иначе: практически любая антивирусная программа объединяет в разных пропорциях все технологии и методы защиты от вирусов, созданные к сегодняшнему дню.

Но на практике дело обстоит несколько иначе: практически любая антивирусная программа объединяет в разных пропорциях все технологии и методы защиты от вирусов, созданные к сегодняшнему дню.

Из всех методов антивирусной защиты можно выделить две основные группы:

- Сигнатурные методы — точные методы обнаружения вирусов, основанные на сравнении файла с известными образцами вирусов

- Эвристические методы — приблизительные методы обнаружения, которые позволяют с определенной вероятностью предположить, что файл заражен

Сигнатурный анализ

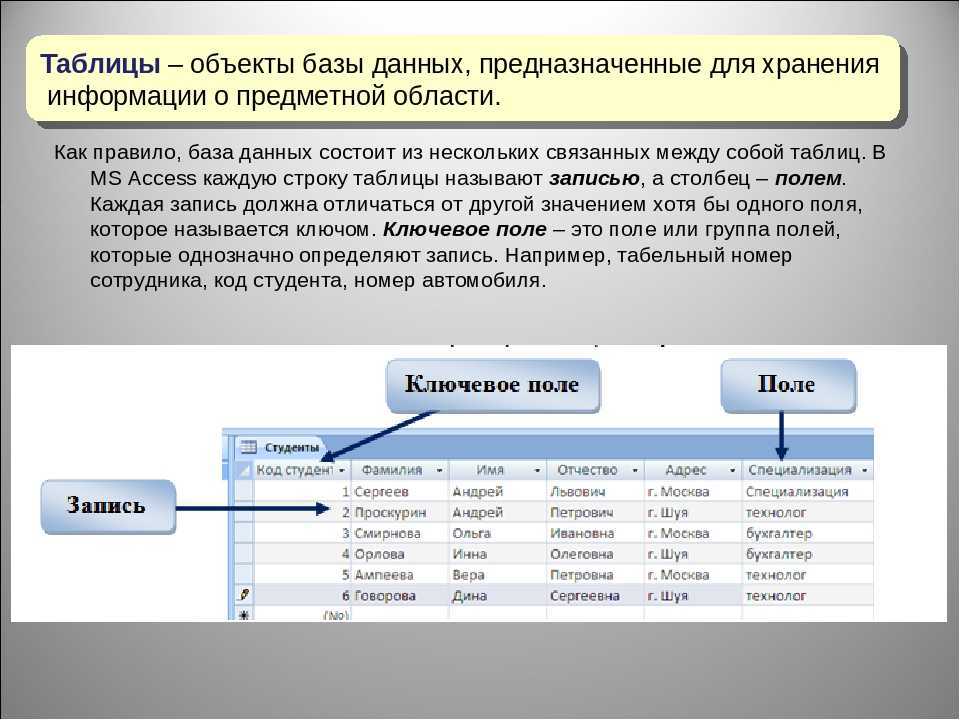

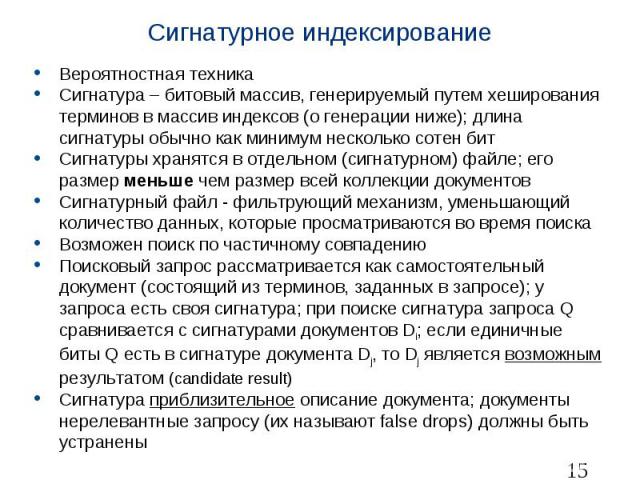

Слово сигнатура в данном случае является калькой на английское signature, означающее «подпись» или же в переносном смысле «характерная черта, нечто идентифицирующее». Собственно, этим все сказано. Сигнатурный анализ заключается в выявлении характерных идентифицирующих черт каждого вируса и поиска вирусов путем сравнения файлов с выявленными чертами.

Сигнатурой вируса будет считаться совокупность черт, позволяющих однозначно идентифицировать наличие вируса в файле (включая случаи, когда файл целиком является вирусом). Все вместе сигнатуры известных вирусов составляют антивирусную базу.

Задачу выделения сигнатур, как правило, решают люди — эксперты в области компьютерной вирусологии, способные выделить код вируса из кода программы и сформулировать его характерные черты в форме, наиболее удобной для поиска. Как правило — потому что в наиболее простых случаях могут применяться специальные автоматизированные средства выделения сигнатур. Например, в случае несложных по структуре троянов или червей, которые не заражают другие программы, а целиком являются вредоносными программами.

Практически в каждой компании, выпускающей антивирусы, есть своя группа экспертов, выполняющая анализ новых вирусов и пополняющая антивирусную базу новыми сигнатурами. По этой причине антивирусные базы в разных антивирусах отличаются. Тем не менее, между антивирусными компаниями существует договоренность об обмене образцами вирусов, а значит рано или поздно сигнатура нового вируса попадает в антивирусные базы практически всех антивирусов. Лучшим же антивирусом будет тот, для которого сигнатура нового вируса была выпущена раньше всех.

По этой причине антивирусные базы в разных антивирусах отличаются. Тем не менее, между антивирусными компаниями существует договоренность об обмене образцами вирусов, а значит рано или поздно сигнатура нового вируса попадает в антивирусные базы практически всех антивирусов. Лучшим же антивирусом будет тот, для которого сигнатура нового вируса была выпущена раньше всех.

Одно из распространенных заблуждений насчет сигнатур заключается в том, каждая сигнатура соответствует ровно одному вирусу или вредоносной программе. И как следствие, антивирусная база с большим количеством сигнатур позволяет обнаруживать больше вирусов. На самом деле это не так. Очень часто для обнаружения семейства похожих вирусов используется одна сигнатура, и поэтому считать, что количество сигнатур равно количеству обнаруживаемых вирусов, уже нельзя.

Соотношение количества сигнатур и количества известных вирусов для каждой антивирусной базы свое и вполне может оказаться, что база с меньшим количеством сигнатур в действительности содержит информацию о большем количестве вирусов. Если же вспомнить, что антивирусные компании обмениваются образцами вирусов, можно с высокой долей уверенности считать, что антивирусные базы наиболее известных антивирусов эквивалентны.

Если же вспомнить, что антивирусные компании обмениваются образцами вирусов, можно с высокой долей уверенности считать, что антивирусные базы наиболее известных антивирусов эквивалентны.

Важное дополнительное свойство сигнатур — точное и гарантированное определение типа вируса. Это свойство позволяет занести в базу не только сами сигнатуры, но и способы лечения вируса. Если бы сигнатурный анализ давал только ответ на вопрос, есть вирус или нет, но не давал ответа, что это за вирус, очевидно, лечение было бы не возможно — слишком большим был бы риск совершить не те действия и вместо лечения получить дополнительные потери информации.

Другое важное, но уже отрицательное свойство — для получения сигнатуры необходимо иметь образец вируса. Следовательно, сигнатурный метод непригоден для защиты от новых вирусов, т. к. до тех пор, пока вирус не попал на анализ к экспертам, создать его сигнатуру невозможно. Именно поэтому все наиболее крупные эпидемии вызываются новыми вирусами. С момента появления вируса в сети Интернет до выпуска первых сигнатур обычно проходит несколько часов, и все это время вирус способен заражать компьютеры почти беспрепятственно. Почти — потому что в защите от новых вирусов помогают дополнительные средства защиты, рассмотренные ранее, а также эвристические методы, используемые в антивирусных программах.

Именно поэтому все наиболее крупные эпидемии вызываются новыми вирусами. С момента появления вируса в сети Интернет до выпуска первых сигнатур обычно проходит несколько часов, и все это время вирус способен заражать компьютеры почти беспрепятственно. Почти — потому что в защите от новых вирусов помогают дополнительные средства защиты, рассмотренные ранее, а также эвристические методы, используемые в антивирусных программах.

Эвристический анализ

Слово «эвристика» происходит от греческого глагола «находить». Суть эвристических методов состоит в том, что решение проблемы основывается на некоторых правдоподобных предположениях, а не на строгих выводах из имеющихся фактов и предпосылок. Поскольку такое определение звучит достаточно сложно и непонятно, проще объяснить на примерах различных эвристических методов

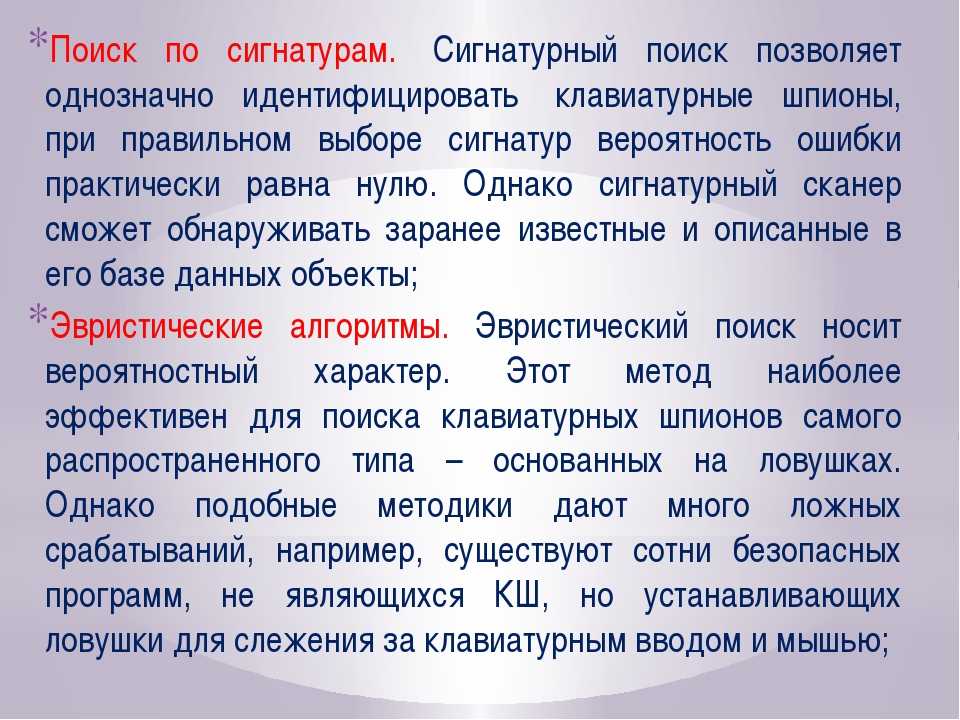

Поиск вирусов, похожих на известные

Если сигнатурный метод основан на выделении характерных признаков вируса и поиске этих признаков в проверяемых файлах, то эвристический анализ основывается на (весьма правдоподобном) предположении, что новые вирусы часто оказываются похожи на какие-либо из уже известных. Постфактум такое предположение оправдывается наличием в антивирусных базах сигнатур для определения не одного, а сразу нескольких вирусов. Основанный на таком предположении эвристический метод заключается в поиске файлов, которые не полностью, но очень близко соответствуют сигнатурам известных вирусов.

Постфактум такое предположение оправдывается наличием в антивирусных базах сигнатур для определения не одного, а сразу нескольких вирусов. Основанный на таком предположении эвристический метод заключается в поиске файлов, которые не полностью, но очень близко соответствуют сигнатурам известных вирусов.

Положительным эффектом от использования этого метода является возможность обнаружить новые вирусы еще до того, как для них будут выделены сигнатуры. Отрицательные стороны:

- Вероятность ошибочно определить наличие в файле вируса, когда на самом деле файл чист — такие события называются ложными срабатываниями

- Невозможность лечения — и в силу возможных ложных срабатываний, и в силу возможного неточного определения типа вируса, попытка лечения может привести к большим потерям информации, чем сам вирус, а это недопустимо intuit.ru/2010/edi»>Низкая эффективность — против действительно новаторских вирусов, вызывающих наиболее масштабные эпидемии, этот вид эвристического анализа малопригоден

Поиск вирусов, выполняющих подозрительные действия

Другой метод, основанный на эвристике, исходит из предположения, что вредоносные программы так или иначе стремятся нанести вред компьютеру. Метод основан на выделении основных вредоносных действий, таких как, например:

- Удаление файла

- Запись в файл

- Запись в определенные области системного реестра

- Открытие порта на прослушивание

- Перехват данных вводимых с клавиатуры

- Рассылка писем intuit.ru/2010/edi»>И др.

Понятно, что выполнение каждого такого действия по отдельности не является поводом считать программу вредоносной. Но если программа последовательно выполняет несколько таких действий, например, записывает запуск себя же в ключ автозапуска системного реестра, перехватывает данные вводимые с клавиатуры и с определенной частотой пересылает эти данные на какой-то адрес в Интернет, значит эта программа по меньшей мере подозрительна. Основанный на этом принципе эвристический анализатор должен постоянно следить за действиями, которые выполняют программы.

Преимуществом описанного метода является возможность обнаруживать неизвестные ранее вредоносные программы, даже если они не очень похожи на уже известные. Например, новая вредоносная программа может использовать для проникновения на компьютер новую уязвимость, но после этого начинает выполнять уже привычные вредоносные действия. Такую программу может пропустить эвристический анализатор первого типа, но вполне может обнаружить анализатор второго типа.

Такую программу может пропустить эвристический анализатор первого типа, но вполне может обнаружить анализатор второго типа.

Отрицательные черты те же, что и раньше:

- Ложные срабатывания

- Невозможность лечения

- Невысокая эффективность

Дальше >>

< Лекция 5 || Лекция 6: 123 || Лекция 7 >

Сигнатурный анализ: swinopes — LiveJournal

Сигнатурный антивирусный анализ – это один из методов антивирусной защиты, заключающийся в выявлении характерных идентифицирующих свойств каждого вируса и поиске вирусов при сравнении файлов с выявленными свойствами. Одним из важных свойств сигнатурного анализа является точное определение типа вируса. Это позволяет занести в базу как сигнатуры, так и способы лечения вируса.

Сигнатурой вируса называют совокупность тех или иных свойств, позволяющих однозначно идентифицировать нахождение вируса в файле, включая тот случай, когда сам файл является вирусом. В качестве сигнатуры атаки могут выступать: строка символов, семантическое выражение на специальном языке, формальная математическая модель и др.

В качестве сигнатуры атаки могут выступать: строка символов, семантическое выражение на специальном языке, формальная математическая модель и др.

Несмотря на стремительное развитие технологий, большая часть атак выявляется сигнатурным методом, и от того, насколько качественно пишутся сигнатуры, зависит точность работы всех методов, построенных на базе сигнатурного анализа (в том числе машинное обучение).

Заблуждение первое: сигнатуры — это что-то устаревшее

Так исторически сложилось, что антивирусные базы в разговоре и даже статьях часто называют сигнатурами. В действительности же классические сигнатуры, пожалуй, ни один антивирус не использует уже лет 20.

Проблема возникла из-за того, что с самого начала — а это восьмидесятые годы — понятие «сигнатуры» не было определено четко. Например, отдельной статьи про них в «Википедии» нет даже сейчас, а в статье про вредоносные программы понятие «сигнатуры» используется без определения — как нечто всем известное.

Давайте же это определение дадим. Классическая вирусная сигнатура — это непрерывная последовательность байтов, характерная для той или иной вредоносной программы. То есть она содержится в этом вредоносном файле и не содержится в чистых файлах.

Современные антивирусы используют множество методов обнаружения и нейтрализации вредоносных программ. Самый старый и надежный из них — Сигнатурный метод. Сигнатура — в переводе означает подпись.

Принцип работы этого метода прост. Как вы знаете, каждая программа представляет собой набор байтов, причем этот набор у разных программ различается. Так вот, раньше вирусной сигнатурой называли последовательность байтов, характерную для вируса. Чтобы ее определить, необходимо было получить вирус, исследовать его в лаборатории и найти такую последовательность.

Сигнатурный анализ — одна из самых старых и востребованных технологий обеспечения защиты приложений. Связано это с тем, что атаки на веб-приложения в большинстве случаев производятся на основе уже известных уязвимостей с использованием готовых инструментальных средств. Причем интенсивность таких атак в открытом интернете настолько велика, что публичные веб-приложения подвергаются им практически ежеминутно. В теории механизм защиты, основанный на машинном обучении и составляющий эталонную модель, перекрывает необходимость использования сигнатурного анализа. Некоторые производители WAF в связи с этим отказываются от концепции наработок сигнатур. Однако есть ряд ситуаций, когда данный механизм защиты крайне полезен — например, в период обучения эталонной модели сигнатуры являются дополнительным рубежом защиты от эксплуатирования известных уязвимостей. Кроме того, запросы, которые были признаны нелегитимными, не подаются на вход процессу машинного обучения, что делает обучение более чистым. WAF должен обладать широкой и актуальной базой сигнатур для всех разновидностей веб-приложений. Более того, производителю желательно содержать собственный исследовательский центр, который будет агрегировать актуальные угрозы, чтобы своевременно формировать обновления.

Причем интенсивность таких атак в открытом интернете настолько велика, что публичные веб-приложения подвергаются им практически ежеминутно. В теории механизм защиты, основанный на машинном обучении и составляющий эталонную модель, перекрывает необходимость использования сигнатурного анализа. Некоторые производители WAF в связи с этим отказываются от концепции наработок сигнатур. Однако есть ряд ситуаций, когда данный механизм защиты крайне полезен — например, в период обучения эталонной модели сигнатуры являются дополнительным рубежом защиты от эксплуатирования известных уязвимостей. Кроме того, запросы, которые были признаны нелегитимными, не подаются на вход процессу машинного обучения, что делает обучение более чистым. WAF должен обладать широкой и актуальной базой сигнатур для всех разновидностей веб-приложений. Более того, производителю желательно содержать собственный исследовательский центр, который будет агрегировать актуальные угрозы, чтобы своевременно формировать обновления.

Сигнатурный анализ файлов

Технология сигнатурного анализа применяется в различных сценариях защиты, где требуется быстрая идентификация объекта на наличие угрозы. В сценарии электронной почты она необходима для проверки вложенных файлов.

Глоссарий

Сигнатура – описанный фрагмент кода, однозначно идентифицирующий зловредный объект.

Статические данные – собранная информация об объекте без его исполнения. Технология обладает высокой обобщающей способностью и производительностью.

Гибкий хеш – строится на основе признаков таким образом, чтобы он был одинаков у группы файлов.

Область – часть пространства объектов, которой соответствует гибкий хеш, либо обученная модель.

Динамические данные – информация об объекте, собираемая в момент его исполнения или эмуляции, в том числе о его поведении.

Вредоносный сценарий – последовательность действий, реализующих атаку.

Ложное срабатывание – ошибочное заключение детектора о том, что чистый объект является вредоносным.

Уязвимость нулевого дня – допущенные ошибки в коде, позволяющие злоумышленнику использовать недокументированные возможности исполнения программы длякомпрометации системы, при это для исправления ошибок еще недоступен патч.

Поведенческий анализ – видит реальное поведение, а не предполагаемую (эмулируемую) картину действий, которая анализируется на этапе предотвращения вторжения.

Сам сигнатурный метод детектирования обладает рядом преимуществ, благодаря которым при анализе файлов он применяется первым. Вот основные из них:

высокая скорость детектирования;

минимальный уровень ложных срабатываний;

нетребовательность к вычислительным ресурсам защищаемого узла.

Такой метод детектирования ограничен количеством сигнатур, находящихся в пополняемой базе данных. По этой причине сигнатурный анализ работает в паре с анализом эвристическим.

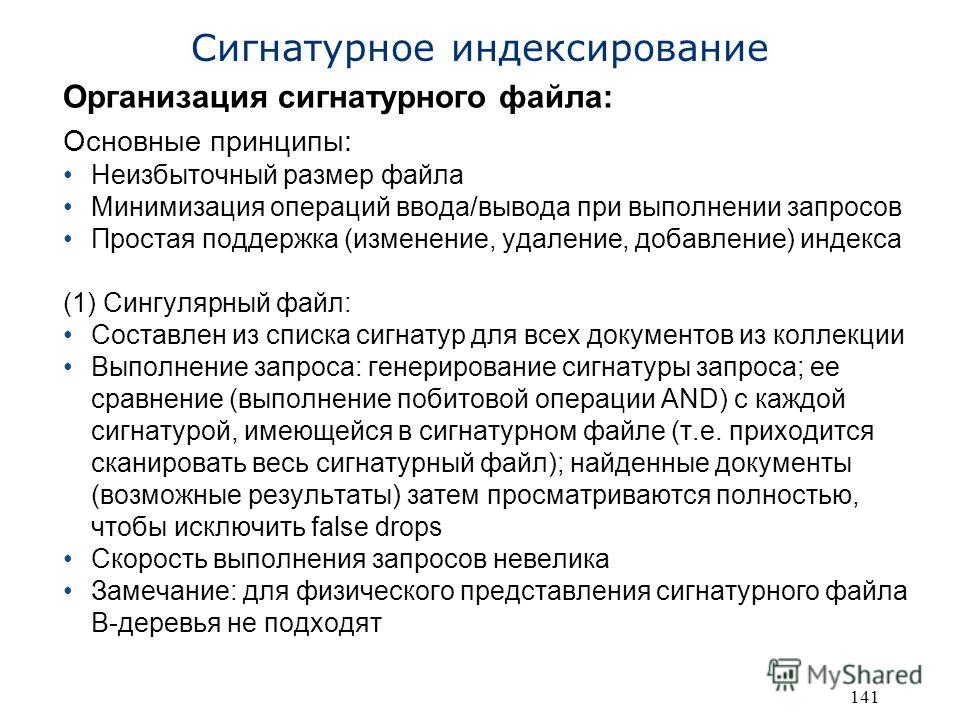

Сигнатурный анализ

Термин «сигнатура» происходит от английского слова signature, означающего «подпись», или же в переносном смысле «характерная черта, нечто идентифицирующее».

Сигнатурный анализ заключается в выявлении характерных идентифицирующих черт каждого вируса и поиске вирусов путем сравнения файлов с выявленными чертами.

Сигнатурой вируса будет считаться совокупность черт, позволяющих однозначно идентифицировать наличие вируса в файле (включая случаи, когда файл целиком является вирусом). Все вместе сигнатуры известных вирусов составляют антивирусную базу.

Эта технология предполагает непрерывное отслеживание новых экземпляров зловредов, их описание и включение в базу сигнатур. Задачу выделения сигнатур, как правило, решают люди – эксперты в области компьютерной вирусологии, способные выделить код вируса из кода программы и сформулировать его характерные черты в форме, наиболее удобной для поиска. В наиболее простых случаях могут применяться специальные автоматизированные средства выделения сигнатур, например, для несложных по структуре троянов или червей, которые не заражают другие программы, а целиком являются вредоносными программами.

Практически в каждой компании, выпускающей антивирусы, есть своя группа экспертов, выполняющая анализ новых вирусов и пополняющая антивирусную базу новыми сигнатурами. По этой причине антивирусные базы в разных антивирусах отличаются. Тем не менее между антивирусными компаниями существует договоренность об обмене образцами вирусов, а значит, рано или поздно сигнатура нового вируса попадает в антивирусные базы практически всех антивирусов. Лучшим же антивирусом будет тот, для которого сигнатура нового вируса была выпущена раньше всех.

По этой причине антивирусные базы в разных антивирусах отличаются. Тем не менее между антивирусными компаниями существует договоренность об обмене образцами вирусов, а значит, рано или поздно сигнатура нового вируса попадает в антивирусные базы практически всех антивирусов. Лучшим же антивирусом будет тот, для которого сигнатура нового вируса была выпущена раньше всех.

Часто для обнаружения семейства похожих вирусов используется одна сигнатура, и поэтому количество сигнатур не всегда равно количеству обнаруживаемых вирусов. Соотношение количества сигнатур и числа известных вирусов для каждой антивирусной базы свое. Если же учесть, что антивирусные компании обмениваются образцами вирусов, можно с высокой долей уверенности считать, что антивирусные базы наиболее известных антивирусов эквивалентны. Важное дополнительное свойство сигнатур – точное и гарантированное определение типа вируса. Это свойство позволяет занести в базу не только сами сигнатуры, но и способы лечения вируса.

Главные критерии эффективности сигнатурного метода – это скорость реакции на новые угрозы, частота обновлений, максимальное число обнаруженных угроз.

Главный недостаток сигнатурного метода – задержка при реакции на новые угрозы. Для получения сигнатуры необходимо иметь образец вируса. Создать его сигнатуру невозможно, пока вирус не попал на анализ к экспертам. Поэтому сигнатуры всегда появляются только через некоторое время после появления нового вируса. С момента появления вируса в сети Интернет до выпуска первых сигнатур обычно проходит несколько часов, и все это время вирус способен заражать компьютеры почти беспрепятственно. Именно поэтому традиционный сигнатурный метод непригоден для оперативной защиты от вновь появляющихся вирусов.

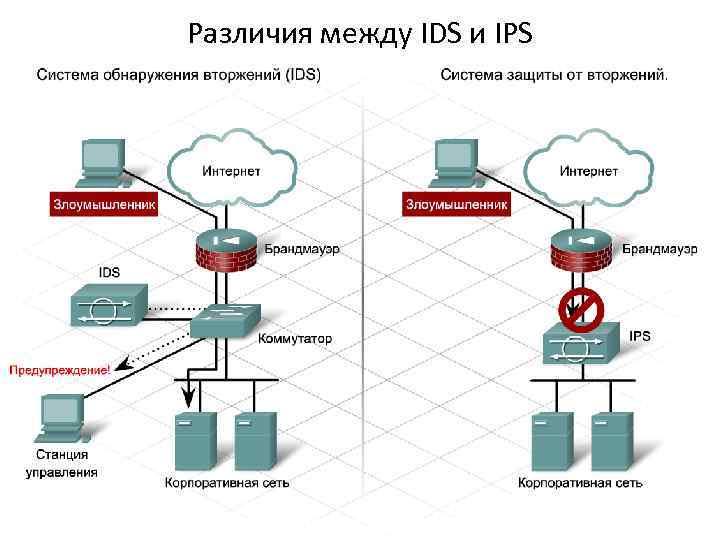

В чем разница между сигнатурными и поведенческими системами обнаружения вторжений?

Системы обнаружения вторжений (IDS) являются основой мониторинга сети и важным компонентом стратегии сетевой безопасности любой организации сегодня. В дополнение к мониторингу сети на предмет злонамеренной активности и нарушений политики IDS сообщает эту информацию, чтобы определить, является ли необычная активность угрозой безопасности или другим типом аномалии.

В большинстве устаревших решений IDS используется определенный тип обнаружения вторжений на основе сигнатур. Хотя этот подход эффективен при поиске последовательностей и шаблонов, которые могут соответствовать конкретному известному IP-адресу злоумышленника, хэшу файла или вредоносному домену, он имеет ограничения, когда дело доходит до обнаружения неизвестных атак.

С другой стороны, предложения IDS на основе поведения, также известные как обнаружение угроз на основе аномалий, используют искусственный интеллект и машинное обучение, а также другие статистические методы для анализа данных в сети для обнаружения вредоносных шаблонов поведения, а также конкретных действий, которые могут быть связаны с атакой.

Оба подхода имеют свои преимущества, когда речь идет об обнаружении и устранении вредоносного поведения. Ниже мы опишем различия между двумя типами систем IDS и объясним, какой из них лучше подходит для современных сложных сетевых архитектур.

IDS на основе сигнатур

«Сигнатура атаки» изначально использовалась разработчиками антивирусов для сканирования системных файлов на наличие признаков вредоносной активности. Решение IDS на основе сигнатур обычно отслеживает входящий сетевой трафик, чтобы найти последовательности и шаблоны, соответствующие конкретной сигнатуре атаки. Их можно найти в заголовках сетевых пакетов, а также в последовательностях данных, соответствующих известным вредоносным программам или другим вредоносным шаблонам. Сигнатуру атаки также можно найти в сетевых адресах назначения или источника, а также в определенных последовательностях данных или сериях пакетов.

Решение IDS на основе сигнатур обычно отслеживает входящий сетевой трафик, чтобы найти последовательности и шаблоны, соответствующие конкретной сигнатуре атаки. Их можно найти в заголовках сетевых пакетов, а также в последовательностях данных, соответствующих известным вредоносным программам или другим вредоносным шаблонам. Сигнатуру атаки также можно найти в сетевых адресах назначения или источника, а также в определенных последовательностях данных или сериях пакетов.

Обнаружение на основе сигнатур использует известный список индикаторов компрометации (IOC). К ним могут относиться определенные типы поведения при сетевых атаках, известные последовательности байтов и вредоносные домены. Они также могут включать строки темы электронной почты и хэши файлов.

Одним из самых больших недостатков решений IDS на основе сигнатур является их неспособность обнаруживать неизвестные атаки. Злоумышленники могут просто изменить свои последовательности атак в рамках вредоносных программ и других типов атак, чтобы избежать обнаружения. Трафик также может быть зашифрован, чтобы полностью обойти инструменты обнаружения на основе сигнатур. Кроме того, в APT обычно участвуют злоумышленники, которые меняют свою сигнатуру более чем в 60% случаев.

Трафик также может быть зашифрован, чтобы полностью обойти инструменты обнаружения на основе сигнатур. Кроме того, в APT обычно участвуют злоумышленники, которые меняют свою сигнатуру более чем в 60% случаев.

IDS на основе поведения

Решение IDS на основе поведения или аномалий выходит за рамки идентификации конкретных сигнатур атак для обнаружения и анализа вредоносных или необычных моделей поведения. Этот тип системы применяет статистику, искусственный интеллект и машинное обучение для анализа огромных объемов данных и сетевого трафика и выявления аномалий.

Вместо поиска шаблонов, связанных с конкретными типами атак, IDS-решения на основе поведения отслеживают поведение, которое может быть связано с атаками, повышая вероятность выявления и устранения злонамеренных действий до того, как сеть будет скомпрометирована.

Благодаря интеллектуальному анализу данных с использованием искусственного интеллекта и машинного обучения решения IDS на основе поведения обеспечивают наилучшую линию защиты от сетевых нарушений. Они обеспечивают целостное представление о современных сложных, разветвленных сетях от помещений до центра обработки данных и облака. Это означает, что вредоносный и аномальный трафик будет обнаружен на всех физических и виртуальных сетевых атаках.

Они обеспечивают целостное представление о современных сложных, разветвленных сетях от помещений до центра обработки данных и облака. Это означает, что вредоносный и аномальный трафик будет обнаружен на всех физических и виртуальных сетевых атаках.

Многие системы IDS нового поколения используют анализ сетевого трафика для интеллектуального анализа поведения сетевого трафика. Это включает в себя анализ моделей поведения, присущих всем объектам, связанным с сетью. Атрибуты, такие как IP-адреса источника и получателя, флаги TCP, порты источника и получателя, а также входящие и исходящие байты, используются для мониторинга и построения базовых показателей поведения. Затем вся новая активность каждого объекта сравнивается с его базовым уровнем для выявления аномального поведения и отклонений от исторической нормы.

Решения IDS на основе поведения критически важны для сетей с большим объемом трафика. При использовании в тандеме с защитой периметра эти предложения обеспечивают полную видимость сетевого трафика, а также оповещения в случае обнаружения подозрительного поведения.

Выбор правильного решения IDS

Когда дело доходит до выбора правильного решения IDS для современных сложных сетей, выбор очевиден. Колоссальные 80 процентов предупреждений, генерируемых решениями IDS на основе сигнатур и политик, ненадежны. Предложения IDS на основе сигнатур обычно не могут обнаруживать вредоносное ПО и другие неизвестные угрозы. Это приводит к тому, что ресурсы, предназначенные для других критических предупреждений, отнимаются, что подвергает сеть риску.

Комплексное решение IDS нового поколения обычно включает обнаружение на основе сигнатур в качестве одного из компонентов своих многочисленных расширенных аналитических функций. В сочетании со статистическими данными и обнаружением аномальных угроз и поведения в результате получается мощный инструмент, который генерирует оповещения, а также интеллектуальные рекомендации о том, какие проблемы требуют дальнейшего изучения.

Согласно журналу Cyber Defense, «Ни одна организация с конфиденциальными данными или критически важными операциями не должна обходиться без обнаружения вредоносных программ на основе поведения, чтобы расширить возможности существующих инструментов безопасности».

В нашем Руководстве по обнаружению вторжений нового поколения содержится дополнительная информация о том, как решения IDS нового поколения используют сложный анализ поведения для сбора, обнаружения, исследования сетевых аномалий и реагирования на них. Анализируя весь сетевой трафик, эти инструменты обеспечивают видимость и защиту, необходимые для защиты современных сложных и развивающихся сетей.

Система обнаружения вторжений (IDS): сигнатура или аномалия

Системы обнаружения вторжений (IDS) играют важную роль, помогая поставщикам управляемых услуг (MSP) устанавливать надежную и комплексную безопасность. Существует несколько различных типов IDS, что часто может привести к путанице при принятии решения о том, какой тип лучше всего соответствует потребностям вашего бизнеса, а также потребностям ваших клиентов.

Чтобы помочь вам разобраться в доступных типах систем обнаружения вторжений, таких как хостовые, сетевые, основанные на сигнатурах и на основе аномалий, в этом руководстве объясняются основные различия и варианты использования каждого из них.

Что такое система обнаружения вторжений?

Система обнаружения вторжений обычно представляет собой программное приложение или аппаратное устройство, которое отслеживает входящий и исходящий сетевой трафик на наличие признаков вредоносной активности или нарушений политик безопасности. Системы обнаружения вторжений и продукты IDS часто сравнивают с системами охранной сигнализации, уведомляющими вас о любых действиях, которые могут поставить под угрозу ваши данные или сеть.

Продукты IDS выявляют подозрительное поведение или признаки возможной компрометации, анализируя пакеты, которые перемещаются по вашей сети, и шаблоны сетевого трафика для выявления любых аномалий. Системы обнаружения вторжений, как правило, пассивны по своей природе, хотя некоторые системы обнаружения вторжений могут действовать при обнаружении вредоносного поведения. В целом, однако, они в основном используются для обеспечения видимости в режиме реального времени о случаях потенциального взлома сети.

В зависимости от типа развернутой системы обнаружения вторжений различные продукты IDS будут вести себя по-разному. Например, сетевая система обнаружения вторжений (NIDS) стратегически размещает датчики в нескольких местах по всей сети. Затем эти датчики будут отслеживать сетевой трафик, не создавая проблем с производительностью или узких мест. Хост-системы обнаружения вторжений (HIDS), с другой стороны, запускаются на определенных устройствах и хостах и способны отслеживать трафик только для этих конкретных устройств и хостов.

Что касается используемого метода обнаружения, то и HIDS, и NIDS могут использовать подход, основанный на сигнатурах или аномалиях. Некоторые продукты IDS даже могут комбинировать оба метода обнаружения для более комплексного подхода.

Системы обнаружения вторжений на основе сигнатур и аномалий

На основе сигнатур и на основе аномалий — два основных метода обнаружения угроз, которые системы обнаружения вторжений используют для предупреждения сетевых администраторов о признаках угрозы.

Обнаружение на основе сигнатур обычно лучше всего использовать для выявления известных угроз. Он работает с использованием предварительно запрограммированного списка известных угроз и их индикаторов компрометации (IOC). IOC может быть определенным поведением, которое обычно предшествует злонамеренной сетевой атаке, хэшам файлов, вредоносным доменам, известным последовательностям байтов или даже содержанию заголовков темы электронной почты. Поскольку IDS на основе сигнатур отслеживает пакеты, проходящие через сеть, она сравнивает эти пакеты с базой данных известных IOC или сигнатур атак, чтобы отметить любое подозрительное поведение.

С другой стороны, системы обнаружения вторжений на основе аномалий могут предупредить вас о неизвестном подозрительном поведении. Вместо поиска известных угроз система обнаружения на основе аномалий использует машинное обучение, чтобы научить систему обнаружения распознавать нормализованный базовый уровень. Базовый уровень представляет собой обычное поведение системы, а затем вся сетевая активность сравнивается с этим базовым уровнем. Вместо того, чтобы искать известные IOC, IDS на основе аномалий просто идентифицирует любое необычное поведение для запуска предупреждений.

Вместо того, чтобы искать известные IOC, IDS на основе аномалий просто идентифицирует любое необычное поведение для запуска предупреждений.

При использовании IDS на основе аномалий все, что не соответствует существующему нормализованному базовому уровню, например, попытка пользователя войти в систему в нерабочее время, добавление новых устройств в сеть без авторизации или поток новых IP-адресов адреса, пытающиеся установить соединение с сетью, могут вызвать обеспокоенность. Недостатком здесь является то, что многие незлонамеренные действия будут отмечены просто как нетипичные. Повышенная вероятность ложных срабатываний при обнаружении вторжений на основе аномалий может потребовать дополнительного времени и ресурсов для изучения всех предупреждений о потенциальных угрозах.

В то же время этот потенциальный недостаток также делает обнаружение вторжений на основе аномалий способным обнаруживать эксплойты нулевого дня, которые не может обнаружить обнаружение на основе сигнатур. Обнаружение на основе сигнатур ограничено списком известных существующих угроз. С другой стороны, он также имеет высокую скорость обработки и большую точность для известных атак. Эти два метода обнаружения имеют преимущества и недостатки, которые обычно хорошо дополняют друг друга, и часто лучше всего использовать их в тандеме.

Обнаружение на основе сигнатур ограничено списком известных существующих угроз. С другой стороны, он также имеет высокую скорость обработки и большую точность для известных атак. Эти два метода обнаружения имеют преимущества и недостатки, которые обычно хорошо дополняют друг друга, и часто лучше всего использовать их в тандеме.

Комплексное решение для защиты со всех сторон

При поиске системы обнаружения вторжений, отвечающей вашим потребностям, важно помнить о преимуществах как обнаружения на основе сигнатур, так и обнаружения на основе аномалий (или обнаружения поведения) для наиболее эффективной защиты от угроз.

Точно так же обнаружение вторжений должно быть только частью всей вашей машины безопасности, которая должна включать такие функции, как удаленный мониторинг, антивирус, управление исправлениями и программы-вымогатели. Важно понимать, что IDS — это всего лишь один из компонентов более широкой стратегии безопасности MSP, и системы обнаружения вторжений не следует использовать как отдельные продукты.

Для полной безопасности MSP крайне важно, чтобы вы также реализовали меры безопасности, такие как обнаружение конечных точек и реагирование на них. Как универсальная система, SolarWinds ® N-central ® может помочь вам защитить ваших клиентов. SolarWinds также предлагает ряд других инструментов безопасности MSP, включая защиту и архивирование почты, резервное копирование и восстановление, а также управление паролями.

SolarWinds N-central — это комплексный инструмент со встроенной защитой, предлагающий мощный набор возможностей, расширяющих возможности вашего MSP. N-central оснащен отмеченным наградами механизмом Bitdefender, который обеспечивает возможности защиты от вирусов и вредоносных программ, а также фильтрацию контента, гибкие элементы управления приложениями и пользователями, настраиваемые двусторонние брандмауэры и расширенную защиту от программ-вымогателей. N-central включает в себя Security Manager, который предлагает сканирование на основе сигнатур, правил и поведения, а также упреждающие уведомления, которые информируют вас об угрозах практически в режиме реального времени.